Nous, passionnés voire professionnels de SSI - ne partez pas les autres, c'était juste pour rire -, et plus généralement tout personnel ou toute entité ayant à traiter du risque se pose nécessairement la question de l'allocation des ressources.

De multiples facteurs ont en effet un impact sur la disponibilité des ressources que ce soit dans des entités publiques - à qui l'on réclame sans cesse de moins dépenser - que des entités privées - qui subissent une santé économique précaire à la suite d'une crise d'envergure.

A cela s'ajoute une complexité inhérente au métier "SSI" qui est de devoir gérer la précarité de la confiance. En deux mots, il s'agit de s'assurer que des fonctions ou des services critiques (compte en banques, impôts, paies, systèmes industriels...) mais confiées au moins pour partie à des outils informatiques présentent un certain niveau de confiance.

L'analyse de risque puis sa gestion sont alors les outils privilégiés pour les acteurs et décideurs. Il s'agit de déterminer ce qui doit être protégé et contre quoi (en simplifiant!). Les ressources peuvent alors être allouées en fonction des risques qu'il faut ramener à un niveau acceptable, pour s'assurer contre ces risques (les transférer). On peut aussi n'affecter aucune ressource à un risque donné : soit on "prend" le risque pour utiliser une expression familière mais on peut également décider de supprimer l'activité génératrice du risque.

Tout cela n'est pas que du ressort du praticien SSI : celui-ci est à l'aise pour "matérialiser" les risques, les rendre crédibles et compréhensibles à ses décideurs. Mais la décision de prendre ou refuser un risque est par exemple du ressort d'un acteur à qui a été confié une responsabilité importante pour la vie de l'entreprise.

Certains risques sont plus facilement visibles que d'autres et les limiter pas nécessairement très complexe. La continuité d'activité n'est ainsi pas un métier évident mais les outils pour créer une capacité de résilience sont relativement nombreux. Une entité qui, par exemple, externalise tout ou partie de ses systèmes peut choisir son prestataire en fonction de sa capacité à lui offrir des multiples data-center éloignés. Les "cluster" et l'ensemble des équipements offrant des fonctionnalités de type "actif-actif" ou "actif-passif" sont autant d'exemples.

D'autres risques sont plus complexes à gérer comme la protection des informations de valeur pour l'entité (personnelles, contrats, listes de clients, développements..) ou s'assurer que le réseau ne soit pas envahi par des intrus.

L'allocation des ressources intervient alors afin de mettre en oeuvre la démarche nécessaire pour gérer ces risques. Il existe pour cela plusieurs méthodes dont une découverte aujourd'hui durant la veille quotidienne. L'idée est de contrôler les "Big 7" dans un contexte de ressources contraints : il s'agit notamment dans l'idée formulée par l'auteur de l'article de s'attacher à mettre à jour les logiciels les plus connus et utilisés - à la fois par l'utilisateur mais aussi par les "pirates" -.

En s'inspirant des analyses des attaques récentes, l'auteur produit un modèle qui limite l'usage des ressources affectées à ce risque spécifique en contrôlant notamment ces 7 applications (le navigateur, Java, Acrobat Reader, Word, Excel, Power Point, Outlook). Il s'agit d'une part de s'assurer qu'ils soient fonctionnels et à jour et d'autre part de définir des profils d'usage à partir desquels on pourra identifier des divergences. Ces "déviances" du profil normal sont alors susceptibles de représenter des attaques et de déclencher une intervention.

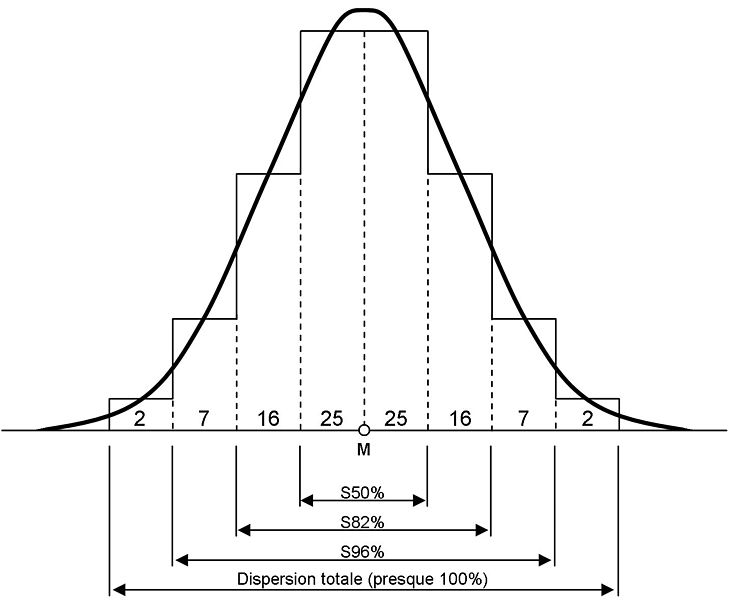

L'idée semble excellente et en y réfléchissant un peu, on s'aperçoit qu'il s'agit d'une gestion "gaussienne" des risques. Si l'on considère la "population", c'est à dire le nombre d'attaques et les méthodes d'attaques, il s'ensuit - si l'on suit la logique - que le nombre d'attaques est très élevé (et donc la chance qu'elles se produisent) dés lors que vous "Big 7" ne sont pas ou mal gérés...

Avant de continuer, je vous invite à relire ces quelques applications des probabilités à la sécurité, la défense ou même la guerre...bonnes ou pas. Comme vous vous en doutez, cela n'a pas été sans effet sur cet article. C'est fait ? Continuons...

La problématique d'une gestion de ce type, qui conditionne l'allocation des ressources aux risques considérés comme "majeurs" est effectivement d'écarter les cas "limites" ou "extrêmes". En soi, cela n'est pas dommageable car on peut considérer que le fameux "Cygne noir" que vous avez pu lire dans les articles précédents ne restera que théorique.

Re-basculons un instant dans la SSI et considérons quelques faits supplémentaires :

- tout attaquant informatique est opportuniste. L'attaque peut survenir car la ressource qu'il acquiert aura une valeur tant qu'il trouve une vulnérabilité. La surface d'attaque est donc réduite et proche des "Big 7" et le temps qu'il consacrera sera limité.

- tout attaque ciblée n'est pas moins opportuniste ! La surface d'attaque est immense puisque chaque possibilité sera exploitée et il n'y a que peu de contrainte de temps. Dans ce genre de cas, on quitte le cas gaussien car la probabilité que soit utilisée les attaques "extrêmes" augmente de manière importante.

En bref, la stratégie des "Big 7" est efficace contre les attaques "moyennes" ou "classiques" mais ne le saura pas contre un attaquant motivé disposant de temps et/ou de ressources. Cela ne restreint pas la liste aux Etats car il me semble crédible d'y ajouter des organisations criminelles.

Il est également possible de considérer qu'une telle stratégie serait efficace dans le cas d'une entité pour qui la répartition des risques gaussienne est réelle et qui a principalement affaires à des risques moyens. Peu informatisée, ne gérant pas d'activités au profit de l'état, sans lien avec des activités financières...sont des critères qui peuvent qualifier une telle organisation.

Pour les autres, la répartition des risques me parait tout à fait différente car le "cygne noir" informatique a une portée réelle. De plus, et contrairement à d'autres secteurs, ce fameux événement très rare mais à très fort impact s'est, en quelque sorte, déjà produit. Des attaques de grande envergure ont eu lieu contre des organisations dont la sécurité apparaissait comme élevée.

Une telle méthode des risques parait donc limitée voire insuffisante. Une méthode alternative, comprenant la problématique d'allocation des ressources pourrait être :

- De définir des ressources liées à l'existence même de l'entité et d'adopter différentes "zones de risques" en fonction de l'impact potentiel sur l'activité ;

- Appliquer une forme de segmentation des activités, des personnels et des informations en fonction de ces "zones de risque"...L'objectif est de limiter l'inter-dépendance avec des zones de risques inférieurs par divers moyens d'organisations ou technique ;

- L'allocation des ressources peut alors être réalisée en fonction des impacts. Un avantage est né de cette répartition : les profils de risque de chaque "zone" est cohérent et il est probable que les ressources seront mieux employées que disséminées car elles pallieront moins à une multitude de risque très différents mais à des risques de nature proches.

En conclusion, le "Big 7" est une stratégie intéressante mais pas toujours adaptée. Intéressante au début car se fondant sur une approche rationnelle, il faut prendre en compte les contraintes du modèle sous-jacent. Le modèle alternatif n'est pas nécessairement meilleur mais à force d'inventer, nous produirons bien quelque chose !

Source : dans le texte